Können wir unserer Hardware vertrauen?

Dass Angriffe auf die Informationssicherheit im alltäglichen Leben ständig passieren, dürfte inzwischen allgemein bekannt sein. Am häufigsten über Phishing oder automatisierte Angriffe. Aber bereits bei der Produktion von Geräten, oder auch nur bei dem Designen der Komponenten für diese, kann – und wird – bereits angegriffen. Vom Design zum fertigen Produkt Bevor wir einen Einblick […]

Dass Angriffe auf die Informationssicherheit im alltäglichen Leben ständig passieren, dürfte inzwischen allgemein bekannt sein. Am häufigsten über Phishing oder automatisierte Angriffe. Aber bereits bei der Produktion von Geräten, oder auch nur bei dem Designen der Komponenten für diese, kann – und wird – bereits angegriffen.

Vom Design zum fertigen Produkt

Bevor wir einen Einblick auf die Angriffe gegen Hardware geben, ist es sinnvoll den Prozess grob zu skizzieren, der zum finalen Produkt führt. Der reale Vorgang dazu ist natürlich viel komplexer und detaillierter.

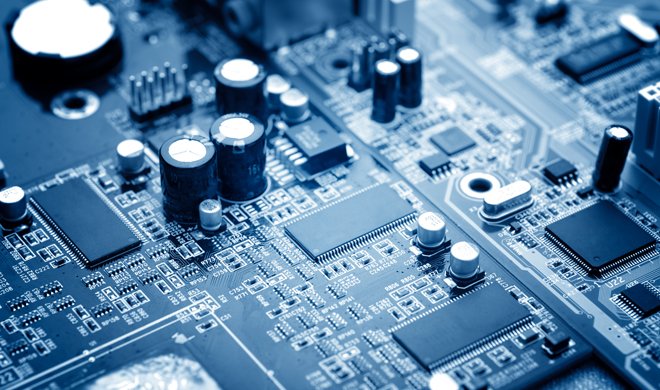

Zunächst schauen wir auf die sogenannten „anwendungsspezifischen integrierten Schaltkreise (Englisch „Application-Specific Integrated Circuits“, kurz „ASICs“) und den Prozess vom Design zur Produktion von diesen. Dabei handelt es sich nicht um die typischen grünen Platten, die sich hinter den Gehäusen der Hardware verstecken. Dies sind PCBs (Englisch: „Printed Circuit Boards“), die später in diesem Artikel näher beleuchtet werden. Oft bilden ASICs jedoch einen Teil der verschiedenen Komponenten, die auf dem PCB integriert werden. Diese Komponenten dienen dazu, spezifische Aufgaben möglichst schnell und effizient auszuführen.

Die erste hier betrachtete Phase soll dabei dem Design der ASICs gelten. Auch wenn es sich bereits um physisch sehr kleine Teile handelt, so sind sie dennoch zu viel in der Lage und entsprechend anspruchsvoll in der Entwicklung.

Der erste Schritt liegt in der Spezifizierung der Funktionalität des jeweiligen ASIC. Dem folgt die Entwicklung nach diesen Spezifikationen, wobei hier auf bereits bestehende Designs zurückgegriffen werden kann, analog wie bei Bibliotheken in der Softwareentwicklung. Beispiele hierzu seien Beschleunigungen für mathematische oder kryptografische Funktionen.

Auf das Design der ASICs, einschließlich der Simulation und Verifikation, folgt die Fertigung der Chips. Dazu werden aus dem Design Masken erstellt, für jede Ebene des jeweiligen Chips mindestens eine. Mittels dieser Masken können nun die eigentlichen ASICs hergestellt und bei der Verwendung auf PCBs zur Verfügung gestellt werden.

Hiermit sind wir auch wieder im Kontext der PCBs oder auch Leiterplatten/Platinen, wie sie im deutschen genannt werden. Während der Entwicklung eines PCBs können weitere Chips in den Schaltkreis integriert werden. Anschließend kann mit der Herstellung und Montage begonnen werden.

Den letzten Schritt stellt nach der Produktion der PCBs noch das Bespielen der Hardware mit Software in der Form von Firmware und Treibern dar. Diese Software kann entweder extra entwickelt werden oder es kann auf bereits vorhandene zurückgegriffen werden.

Angriffspunkte & Verteidigungsmöglichkeiten

Im Verlauf des oben genannten Prozesses gibt es an verschiedenen Stellen die Möglichkeit, die Hardware anzugreifen. Verstärkt wird die Bedrohungslage zusätzlich durch die globale Lieferkette. Es kommt vor, dass komplette Entwicklungsschritte innerhalb der oben genannten Phase an Dritte ausgelagert werden.

Die Ziele eines Angriffes können dabei unterschiedlich sein:

- Rufschädigung des Herstellers: Beispielsweise Manipulationen, durch welche die Hardware fehleranfälliger ist, schneller und häufiger ausfällt. Dies würde zu Lasten der Firma gehen, die das Gesamtprodukt der Hardware vertreibt.

- Sabotage

- Spionage

Bösartige „Bibliotheken“

Hiermit ist die Verwendung von bestehenden Designs bei der Entwicklung der ASICs gemeint. Diese Designs könnten bereits vorher manipuliert worden oder bösartige Trojaner (sprich: „unechte“ Designs) sein. Jedoch halten sich die möglichen Auswirkungen im Regelfall gering und fallen eher unter den Punkt der Rufschädigung von Herstellern.

Die Verteidigung gegen diese Art von Angriff gestaltet sich auf technischer Ebene schwierig bis unmöglich. Eine detaillierte Analyse der Designs durch die Entwickler des ASIC ist sehr zeitaufwändig und erfordert eine Menge Erfahrung. Erschwert wird dies oft zusätzlich durch einen Mangel an Informationen zu dem in der Bibliothek verwendeten Design.

Manipulationen durch Software

Ähnlich wie mit den bösartigen Bibliotheken verhält es sich bei der Verwendung von Software im Kontext der PCBs. Hier sind die Manipulationen ebenfalls schwer zu entdecken, potenziell sogar noch schwerer als in der Hardware, da der Herstellende normalerweise keine Kontrolle über das Design der Software hat. Dazu kommt, dass die Auswirkungen gravierender sind, da hier stärker auf den Chip zugegriffen werden kann. So sind Sabotage und Spionage denkbar.

Manipulationen am PCB

Im Rahmen der Produktion von PCBs kann das Design durch den Produzierenden verändert weitere Chips auf dem PCB untergebracht werden. Alternativ könnten bestehende Chips durch manipulierte Schaltkreise ersetzt werden, die neben der ursprünglichen Funktion weitere, unerwünschte Fähigkeiten haben. Die erste Art dieser Manipulation lässt sich durch optische Tests identifizieren, bei der Ersetzung von Chips gestaltet sich das jedoch schwieriger.

Manipulationen am Design

Aufgrund der vielen beteiligten Parteien und der globalen Lieferkette, ist es gut möglich, dass die ASICs Design-Dateien in die Hände von Angreifern fallen. Hierbei könnte es sein, dass ein Angreifer als dritte Partei das Design beim Austausch von zwei anderen Parteien abfängt, oder als Lieferant oder Dienstleister mit fungiert, dem das Design direkt zugestellt wird.

Positiv ist, dass der Aufwand für die Angreifer dabei sehr hoch ist. Sie müssten in der Lage sein, das Design in einem relativ kleinen Zeitfenster abzufangen und zu manipulieren. Der günstigste Zeitpunkt wäre hierbei bei der Übergabe des Designs für die Erstellung der Maske. Ab dem Moment der Maskenherstellung sind Änderungen am Design trivial, da die Maske zur Herstellung der Chips verwendet wird und das Design an sich dann nicht mehr zum Einsatz kommt. Jedoch wäre es denkbar, dass eine bösartige Maske von einem Dienstleister kommt, wenn dieser Produktionsschritt ausgelagert wird.

Auslieferung modifizierter ASICs

Wenn beim Produzenten der ASICs etwas anders läuft, so lässt sich das durch einen Vergleich mit der Maske feststellen. Dies ist jedoch auch nicht ohne Aufwand möglich und erfordert spezielles Equipment. Im Rahmen des 37. Chaos Communication Congress (37C3) beschäftigt sich der Vortrag „Unlocking Hardware Security: Red Team, Blue Team, and Trojan Tales“ intensiv mit diesem Thema. Im Wesentlichen erfolgt die Erkennung aber mittels optischer Verfahren.

Was bedeutet das nun für Endanwender?

Wie können diese sich möglicherweise gegen Manipulationen der Hardware schützen? Leider unterscheidet sich die Situation hier nicht für die privat und geschäftlich Nutzenden. Das Prüfen der Hardware – vor allem als Laie – ist praktisch unmöglich. Es hilft nur das Vertrauen in den Hersteller.

Für den Hersteller gibt es mehr Möglichkeiten, wobei auch hier dessen Vertrauen in die Zuverlässigkeit seiner Zulieferer und Dienstleister eine Rolle spielt. Hier sind Audits zur Überprüfung dritter Parteien denkbar. Je nachdem, wie der konkrete Prozess von der Entwicklung bis zum fertigen Produkt gestaltet ist, gibt es verschiedene Möglichkeiten, die teilweise bereits erwähnt wurden. Es gibt aber auch noch andere Möglichkeiten Risiken zu senken, in dem beispielsweise auf die Reputation von Partnern geachtet wird, oder indem verschiedene Teile von demselben Produzenten erworben und Lieferketten verkürzt werden.

Gefällt Ihnen der Beitrag?

Dann unterstützen Sie uns doch mit einer Empfehlung per:

TWITTER FACEBOOK E-MAIL XING

Oder schreiben Sie uns Ihre Meinung zum Beitrag:

HIER KOMMENTIEREN

© www.intersoft-consulting.de

:quality(80)/p7i.vogel.de/wcms/8d/ee/8deebe8f66085f48e5af61cbc0fb4e50/0121697450v1.jpeg?#)